Questões de Redes de Computadores

Lista completa de Questões de Redes de Computadores para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

Os protocolos de rede são regras que determinam como será feita a comunicação numa rede de computadores. No modelo TCP/IP, os protocolos atuam em uma camada do modelo. Um exemplo de protocolo e a respectiva camada em que atua é

-

A) ) FTP - Camada de Acesso à Rede.

B) DNS - Camada de Internet.

C) IP - Camada de Transporte.

D) TELNET - Camada de Aplicação.

O modelo TCP/IP é organizado em camadas que explicam como se dá o fluxo de dados. Cada camada é responsável por uma tarefa dentro dessa organização. São camadas do modelo TCP/IP:

-

A) camada de sessão e camada de transporte.

B) camada de transporte e camada de internet.

C) camada de apresentação e camada de sessão.

D) camada de apresentação e camada de internet.

O comando abaixo foi digitado em um servidor que usa o Iptables como Firewall em uma organização. O comando foi executado em um sistema operacional Linux Ubuntu 18.04.

iptables -I INPUT -p tcp -s 172.16.40.200/8 --dport 22 -j DROP

A execução desse comando

-

A) permite a passagem de pacotes usando o protocolo telnet.

B) acrescenta uma nova regra às existentes e bloqueia a porta 22.

C) encaminha o pacote da máquina firewall para um outra máquina na rede.

D) insere uma nova regra cujos pacotes com destino final são a própria máquina firewall.

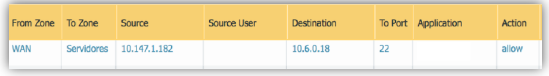

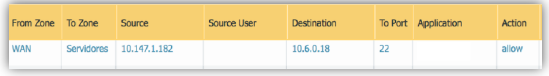

Um firewall de aplicação é uma solução de segurança pensada para abstrair parâmetros técnicos com o propósito de facilitar a criação de regras de firewall dentro da organização. A imagem abaixo representa um log de tráfego de rede.

Com base nas informações apresentadas na figura, o tráfego de rede teve origem

Com base nas informações apresentadas na figura, o tráfego de rede teve origem

-

A) em um IP público através da porta 22

B) em um IP público para um IP de destino privado

C) em um IP privado e teve a ação permitida para o destino 10.6.0.18

D) em um IP privado e teve a ação negada para o destino 10.6.0.18

Os volumes são mecanismos utilizados para persistir os dados gerados e usados pelos containers do Docker. Embora as montagens de ligação dependam da estrutura de diretórios da máquina host, os volumes são completamente gerenciados pelo Docker.

Considerando que um analista queira criar um volume de nome my-volume dentro de um docker, ele deve executar o comando

Considerando que um analista queira criar um volume de nome my-volume dentro de um docker, ele deve executar o comando

-

A) docker volume create my-volume

B) docker create volume my-volume

C) docker run create volume my-volume

D) docker create run volume my-volume

O iptables é um utilitário de rede que permite a criação e administração de regras de Firewall e NATs. O comando abaixo foi executado em um sistema operacional Linux Ubuntu 18.04.

iptables -A INPUT -p icmp -s 10.56.23.46/24 -j ACCEPT

A execução desse comando libera o ping

iptables -A INPUT -p icmp -s 10.56.23.46/24 -j ACCEPT

A execução desse comando libera o ping

-

A) do IP 10.56.23.46, incluindo uma nova regra.

B) do IP 10.56.23.46 usando a porta 53.

C) para o IP 10.56.23.46, substituindo uma regra anterior.

D) para o IP de destino 10.56.23.46.

Na Assembleia Legislativa do Estado do Piauí existem diversos equipamentos que auxiliam no funcionamento da rede de computadores implantada. Sobre estes equipamentos, assinale a opção CORRETA.

-

A) Um Switch é um dispositivo utilizado em redes de computadores para reencaminhar pacotes (frames) entre os diversos nós, segmentando a rede internamente uma vez que que cada porta corresponde um domínio diferente.

B) O Modem é o dispositivo responsável por receber o sinal oriundo da linha telefônica e transformá-lo em protocolo HTTP que pode ser acessado pelo navegador do usuário.

C) O dispositivo conhecido como Roteador, modula um sinal digital numa onda analógica, a ser transmitida pela linha telefônica, demodula o sinal analógico e reconverte-o para o formato digital original.

D) Repetidor é um equipamento utilizado exclusivamente em redes wireless para a interligação de redes idênticas. O Repetidor recebe, desmonta e monta os pacotes recebidos, não alterando de forma alguma seus dados, apenas regenerando o sinal.

E) O sinal de bluetooth, por ser de longo alcance, pode substituir o sinal de wi-fi em algumas ocasiões onde se necessita maior segurança na transferência de dados.

Na ALEPI foi recebido um equipamento com a seguinte descrição: Dispositivo de uma rede de computadores que tem por objetivo aplicar uma política de segurança em um ponto desta rede e que, através de um conjunto de regras ou instruções, analisa o tráfego de pacotes da rede para determinar quais operações de transmissão ou recepção de dados podem ser executadas. Assinale a opção que corresponde ao nome deste dado a este dispositivo:

-

A) Backup

B) Firewall

C) Antivirus

D) Roteador

E) Switch

Sobre os termos, siglas e nomenclaturas utilizados no contexto dos equipamentos de redes de computadores, assinale a opção INCORRETA.

-

A) A sigla Gb/s se refere à velocidade de transferência de dados medida em gigabytes por segundos.

B) Uma Rede Mesh é composta de vários nós (roteadores), comportam como uma rede única, permitindo que o cliente se conecte em qualquer um destes nós.

C) Rede sem fio IEEE 802.11 e suas variações, também é conhecida como redes local sem fio (Wi-Fi)

D) Redes de longa distância (WAN) são redes de computadores que geralmente abrangem uma grande área geográfica.

E) O protocolo TCP/IP é um conjunto de protocolos de comunicação que viabiliza a comunicação da Internet trabalhando exclusivamente sobre as redes wireless.

Sobre o protocolo de comunicação da Internet em seus diversos níveis (TCP/IP), assinale a opção CORRETA.

-

A) As informações, quando enviadas pela Internet, são particionadas em pequenos pacotes, pelo protocolo IP. Em seguida são enviados pela rede através do protocolo TCP e as informações são remontadas na extremidade receptora, novamente pelo protocolo IP.

B) No SNMP, o comando utilizado por um agente para reportar uma notificação de um determinado evento para outros eventos assíncronos é o GETBULK.

C) Nas redes TCP/IP informação, qualquer que seja o seu tipo, pode ser encontrada na Internet através de um string, comumente conhecida como endereço. A essa string denominamos de URL (Uniform Resource Locator)

D) As camadas de apresentação, de sessão e física, estão presentes tanto no modelo de referência OSI, quanto no modelo TCP/IP.

E) O principal objetivo do DNS é permitir que o cliente forneça um nome e receba de volta a rota do host que abriga o recurso desejado.